تکنیک های رایج امروزی در نظارت بر محیط مرکز داده به همان دوران mainframe های مرکزی باز میگردد و شامل اقداماتی چون در دست گرفتن دماسنج و قدم زدن در مرکز داده و اعتماد به حس کارکنان IT از محیط اطرافشان، میباشد. اما هر چه با پردازش توزیعشده و تکنولوژیهای سرور که مصرف برق و سرمایش را بالا برده، رشد و تکامل مراکز داده تداوم بیشتری مییابد، نظارت بر مرکز داده نیز باید دقیقتر صورت گیرد.

ظرفیت روبه رشد و تغییرات دینامیکی برق ، دو عامل پیشبرنده در تغییرات روشهای نظارت بر محیط IT، محسوب می شوند. سرورهای تیغهای به طرز قابل توجهی ظرفیت برق را بالا برده و دینامیک (حرکت شناسی) برق و سرمایش در محیط اطراف را تغییر داده اند.

تکنولوژیهای مدیریت برق توانایی سرورها و تجهیزات ارتباطی را به سمتی سوق دادهاند که مصرف برق در آن ها (و در نتیجهی آن، هدررفت گرما) متناسب با توان پردازشی تغییر کند. این موضوع در گزارش “تغییرات دینامیک برق در مراکز داده و اتاق های شبکه”[1] به تفصیل بیان شده است.

اگرچه تجهیزات فیزیکی مانند UPS، دستگاه تهویه مطبوع اتاق کامپیوتر (CRAC) و سیستمهای اطفای حریق، به طور معمول دارای سیستم نظارتی پیچیده و قابلیت ارسال هشدار و اخطار هستند، ولی دیگر ویژگیهای محیط فیزیکی اغلب مورد بیتوجهی و سهلانگاری قرار می گیرد. تنها نظارت بر تجهیزات کافی نبوده، بلکه محیط اطراف باید به طور کامل و جامع بررسی شده و بازبینی فعالانه برای تهدیدها، فرسودگی و مداخلات نامطلوب احتمالی، بر آن اعمال شود. این تهدیدها شامل دمای ورودی بیشاز حد سرورها، نشت آب و دسترسی افراد فاقد صلاحیت به مرکز داده و یا اقدامات بیمورد کارکنان میباشد.

در شبکههای واقع شده در مکانهای دورتر، مانند شعبهها، رک های شبکه و دفاتر فروش ، نیاز به نظارت اتوماتیک بیشتر احساس شده چرا که در این مکان ها، حضور فیزیکی افراد برای بازرسی شرایطی چون دما و رطوبت، غیرعملی و غیر قابل اعتماد خواهد بود. با توسعه دستگاه های تحت شبکه اتوماتیک، سازمان های IT باید سیستم های قابل اطمینانی در محل مستقر شده داشته باشند تا آنان را از جریان امور مطلع کند.

با تکنولوژی های امروزی، سیستمهای نظارت میتوانند سطحی از جزییات را پیکربندی خود داشته باشند که پاسخگوی تقاضاهای خاص امنیتی و محیطی مرکز داده باشند- هر رک می تواند یک مرکز دادهی کوچک با الزامات مخصوص به خود محسوب شده که سیاست نظارت در آن شامل نقاط مختلف در جمعآوری اطلاعات باشد.

در این مقاله، آن دسته از تهدیدهای فیزیکی مطرح خواهد شد که با سیاست های نظارتی توزیعشده کاهش داده شود و سپس برای اجرای سنسورها در مرکز داده نیز الگو و راهکاری مناسب ارائه خواهد شد. همچنین در جهت سادهسازی مشخصات و فرایند طراحی این سیستم های توزیع شده ی نظارت، با استفاده از ابزارهای طراحی بررسی می شوند.

تهدیدهای توزیعشدهی فیزیکی چه هستند؟

در این مطلب زیرمجموعهای از تهدیدها – تحت عنوان تهدیدهای توزیعشدهی فیزیکی- بررسی میشوند که چون برای مقابله با آنها، به طراحی تخصصی و حسابشده نیاز بوده، توجه ویژهای نیز به این تهدیدها معطوف شدهاست. برای شناسایی این زیرمجموعه، توصیف مختصر و مفیدی از گسترهی تهدیدها در مرکز داده آورده می شود.

تهدیدهای مرکز داده را می توان بسته به آن که در حوزهی شبکه و نرم افزارهای IT (تهدیدهای دیجیتال) بوده و یا در حوزهی زیرساخت های فیزیکی پشتیبانی مرکز داده (تهدیدهای فیزیکی) قرار گرفته اند، در دو گروه دستهبندی کرد.

تهدیدهای دیجیتال

تهدیدهای دیجیتال همان هکرها، ویروس ها، گلوگاههای شبکه و دیگر حملات تصادفی و یا مخرب بر امنیت جریان دادهها میباشند. تهدیدهای دیجیتال هم در صنعت و هم درمطبوعات، بسیار مورد توجه بوده و از طرف دیگر، بیشتر مراکز داده نیز دارای سیستمهای نگهداری قوی و فعالی مانند فایروال[2] و جستجوگر ویروس[3] برای حفاظت در برابر این تهدید هستند. درگزارش “اصول اساسی در امنیت شبکه”[4] به بررسی روش های حفاظت در برابر تهدیدهای دیجیتال پرداخته شده است. لازم به ذکر است که تهدیدهای دیجیتال، در محدودهی موضوع این مقاله نمیگنجد.

تهدیدهای فیزیکی

تهدیدهای فیزیکی در تجهیزات IT شامل عواملی چون مشکلات برق و سرمایش، خطا یا آزار انسانی، آتش، نشتی یا کیفیت هوا می باشد. برخی از این عوامل (شامل تهدیدهایی مربوط به برق و یا سرمایش و حریق)، به طور معمول توسط قابلیتهای دستگاههای برق، سرمایش و اطفای حریق، نظارت میشوند. به طور مثال سیستمهای UPS به کنترل کیفیت برق، مصرف و سلامت باتری پرداخته و PDU بر مصرف مدار نظارت کرده، واحدهای سرمایش بر دمای ورودی و خروجی و وضعیت فیلتر نظارت کرده، سیستم های اطفای حریق نیز(شامل سیستم های که مقررات ساختمان آن را ملزم میکند) بر وجود دود یا حرارت نظارت میکنند.

در این روش نظارت معمولا از پروتکلهایی پیروی شده که به خوبی درک شده و توسط سیستمهای نرمافزاری که به جمعآوری، ورود به سیستم، تفسیر، و نمایش اطلاعات می پردازند، به طوراتومات درآورده میشوند. تهدیدهایی که به این روش، و توسط کارکردهای از پیش طراحی شده در تجهیزات، نظارت و کنترل میشوند، تا زمانی که سیستم نظارت و تعابیر پیام به درستی طراحی شده باشند، به هیچ تخصصی در کاربر و یا برنامهریزی برای مدیریت موثرشان نیاز ندارد. این تهدیدهای فیزیکی که به طور اتوماتیک نظارت میشوند، همان قسمتهای حیاتی و حساس سیستم مدیریت جامع به شمار رفته که در محدودهی موضوع این مقاله نمی گنجند.

هرچند انواع مشخصی از تهدیدهای فیزیکی در مرکزداده – که تهدیدهای جدی نیز محسوب میشوند، دارای راهکارهای نظارتی تعبیه شده و از پیش طراحی شده در دسترس کاربران نیستند. به عنوان مثال تهدید سطح رطوبت پایین ممکن است در هر جایی از مرکز داده مشاهده شود و در نتیجه، تعداد و محل قرارگیری سنسورهای سنجش رطوبت یک نکتهی مهم در مدیریت این تهدید است. چنین تهدیدهایی ممکن است به طور بالقوه در سرتاسر مرکز داده توزیع شده باشند و در مکان های متناسب با تجهزات و جانمایی اتاق هستند، قرار گیرند. تهدیدهای فیزیک توزیعشده که در این مقاله پوشش داده شده، به صورت زیر دستهبندی میشوند:

- تهدید کیفیت هوا بر تجهیزات IT (درجه حرارت، رطوبت)

- نشت مایعات

- حضور افراد و یا فعالیت های غیرعادی

- تهدید کیفیت هوا برای کارکنان (مواد موجود در هوای بیرون)

- دود و آتش حاصل از خطرات مرکز داده[5]

شکل 1 تفاوت بین تهدیدهای دیجیتال و تهدیدهای فیزیکی و تفاوت بین تهدیدهای فیزیکی مرتبط با تجهیزات سرمایش و برق که قابل پیشبینی بوده را با تهدیدهای فیزیکی توزیع شده ( موضوع همین مقاله که به ارزیابی، تصمیم گیری و برنامه ریزی در تعیین نوع، مکان و تعداد سنسورهای نظارتی نیاز دارند)، نشان میدهد. در واقع این دومین نوع تهدیدهای فیزیکی بوده که با ریسک بی توجهی و سهلانگاری ناشی از فقدان دانش و تخصص در طراحی یک سیاست نظارت موثر، مواجه است.

شکل 1: تهدیدهای مرکز داده

در جدول 1، خلاصهای از تهدیدهای فیزیکی توزیعشده و تاثیرشان بر مرکز داده و نوع سنسورهای به کار رفته برای نظارت بر آنها، آورده شده است.

جدول 1: تهدیدهای فیزیکی توزیعشده

|

تهدید |

تعریف |

تاثیر بر مرکز داده |

نوع سنسور |

|

دمای هوا |

درجهی حرارت هوای اتاق، رک و تجهیزات |

خرابی تجهیزات و کاهش عمر مفید تجهیزات حاصل از دمای بالاتر از حد مشخص شده یا تغییرات قابل توجه در دما |

سنسورهای درجه حرارت |

|

رطوبت |

رطوبت نسبی اتاق و رک در درجهی حرارت مشخص |

خرابی تجهیزات حاصل از تجمع الکتریسیتهی ساکن در نقطهای پایین رطوبت تشکیل قطرات آب بر سطوح در نقاط پر رطوبت |

سنسورهای رطوبتی |

|

نشت مایعات |

نشت آب یا خنک کننده |

آسیب مایعات بر کف، کابل کشی و تجهیزات که بیانگر مشکلات CRAC |

سنسورهای نشت رشته ای سنسورهای نشت نقطه ای |

|

خطای انسانی و دسترسی کارکنان |

اشتباهات غیرعمدی کارکنان ورود غیرقانونی و یا به زور به مرکز داده با اهداف مخرب |

تجهیزات آسیب دیده و داده های از دست رفته ازکار افتادگی تجهیزات دزدی و تخریب تجهیزات |

دوربینهای ویدیویی دیجیتال سنسورهای حرکتی اطلاعات تماس درها سنسورهای شکستگی شیشه سنسورهای لرزش |

|

دود/ آتش |

آتشسوزی الکتریکی و یا مکانیکی |

خرابی تجهیزات داراییها و داده های از دست رفته |

سنسورهای مکمل دود |

|

آلودگی هوای خطرناک |

آلایندههای شیمیایی مانند هیدروژن از باتریها و یا قطعاتی چون گرد و خاک |

شرایط خطرناک برای کارکنان و یا خطا و یا عدم قابلیت اطمینان در UPS ناشی از هیدروژن خرابی تجهیزات از الکتریسیتهی ساکن افزایش یافته و گرفتگی فیلترها/فنها ناشی از تجمع گرد و غبار |

سنسورهای شیمیایی/هیدروژن سنسورهای گرد و غبار |

جایگذاری سنسور

انواع مختلفی از سنسورها ممکن است برای ارسال هشدارهای زودهنگامی از تهدیدهای فوق، به کار گرفته شوند. هرچند که تعداد و نوع سنسورها ممکن است بسته به بودجه، ریسک و هزینه های ایجاد دفاتر و شعب، تغییر کند، اما ضرورتا تعداد کمینه ای برای سنسورها مورد نیاز وجود داشته که برای بیشتر مراکز داده قابل قبول است. در جدول 2 این مقادیر کمینه از سنسورها نشان داده شده است.

جدول 2: راهنما برای سنسورهای اساسی

|

نوع سنسور |

مکان |

بهترین تجارب کلی |

نظرات |

راهنمای قابل استفاده در صنعت |

|

|

سنسور درجه حرارت |

رک |

در بالا، وسط و پایین هر یک از درهای جلویی رکهای IT، نصب شده تا دمای ورودی دستگاههای رک را کنترل کند. |

در رک دیواری شبکه و یا دیگر محیط های باز رک، کنترل دما باید تا حد ممکن به ورودی تجهیزات نزدیک باشد. |

راهنمای ASHRAE[6] |

|

|

سنسور رطوبتی |

ردیف |

یک در هر دالان سرد، در جلوی هر رک در یک ردیف |

از آن جا که واحدهای CRAC گزارش رطوبت را فراهم می آورند، مکان سنسورهای ردیفی رطوبت اگر به خروجی CRAC نزدیک باشد، به تنظیمات نیاز دارد. |

راهنمای ASHRAE |

|

|

سنسورهای نشت ROPE سنسورهای نشت نقطهای |

اتاق |

قرار دادن سنسور نشت رشتهای اطراف هر سیستم CRAC، اطراف واحدهای توزیع سرمایش و زیر کف کاذب و هر منبه نشتی دیگر(مانند لولهها) |

سنسورهای نشت نقطهای برای تشخیص جریان مایعات در چاله ها و آب رو، در اتاقک و محفظههای کوچک |

بدون استاندارد صنعتی |

|

|

دوربین های ویدیویی دیجیتال |

اتاق و ردیف |

به طور استراتژیکی، جایگذاری مطابق جانمایی مرکز داده حاوی نقاط ورودی/خروجی و یک دیدگاه درست در مورد تمام دالانهای سرد و گرم می تواند از داشتن دید جامع و مورد نیاز اطمینان ایجاد کند. |

کنترل و ثبت دسترسی عادی و همچنین فاقد صلاحیت و یا دسترسی خارج از ساعات کار، توسط دوربین های نظارتی |

بدون استاندارد صنعتی |

|

|

کلیدهای اتاق |

اتاق |

کلیدهای الکترونیکی در هر در ورودی برای ثبت کلیه تردد ها و احیانا محدود کردن |

یکپارچهسازی سیستم کلیدهای رک و دسترسی تحت شبکه |

HIPAA و Sarbanes- Oxley[7] |

|

علاوه بر سنسورهای ضروری نشان داده شده در جدول 2، سنسورهای دیگری نیز وجود داشته که بر اساس پیکربندی خاص هر اتاق، سطح تهدید و الزامات در دسترسی، اختیاری در نظر گرفته میشوند. لیستی از این سنسورهای اضافی در راستای راهنمای بهترین تجارب پیشین، در جدول 3 آورده شده است.

جدول 3: راهنما برای سنسورهای تکمیلی بر اساس شرایط

|

نوع سنسور |

مکان |

بهترین تجارب کلی |

نظرات |

راهنمای قابل استفاده در صنعت |

|

سنسورهای مکمل دود |

رک |

در رک ها از درجهی “تشخیص زودهنگام دود”(VESD) استفاده شده تا در قسمتهای بسیار حساس و حیاتی و یا قسمت هایی فاقد سنسور اختصاصی دود، با ارائهی هشدارهای پیشین از بروز مشکلات اطلاع دهد.[8] |

زمانی که هزینهی تامین سنسورهای دود در هر رک، از بودجه فراتر رود، با قرار دادن VESD در ورودی هر CRAC، می توان تا حدی توانایی هشدار های زودهنگام را ایجاد کرد. |

بدون استاندارد صنعتی |

|

سنسورهای شیمیایی/هیدروژن |

اتاق |

وقتی باتری های VRLA در مرکز داده جای گیرند، دیگر به سنسور هیدروژن در اتاق نیاز نبوده چرا که این باتریها در شرایط عملیاتی نرمال،(مانند باتری های تر) هیدروژن آزاد نمی کنند. |

باتری های تر که در اتاقی جداگانه مختص باتری قرار داده شده، به الزامات قانونی مشخصی نیاز دارند. |

پیش نویس راهنمای IEEE/ASHRAE[9] |

|

سنسورهای حرکتی |

اتاق و ردیف |

وقتی بودجه بندی امکان نصب دوربین های دیجیتال، که بهترین راهکار به شمار رفته، را ندهد، به کار میرود. |

سنسورهای حرکتی یک گزینهی کم هزینهتر به جای دوربین های فیلمبرداری دیجیتال برا کنترل فعالیت های افراد میباشد. |

بدون استاندارد صنعتی |

|

کلیدهای رک |

رک |

در مراکز داده پر تردد، کلیدهای الکترونیکی روی در جلویی و پشتی هر رک نصب شده تا دسترسی را تحت کنترل قرار داده و دسترسی تجهیزات حیاتی را تنها به افراد مشخصی در زمان مشخص محدود کند. |

یکپارچهسازی کلیدهای رک در سیستمی تحت شبکه انجام شود |

HIPPA و Sarbanes-Oxley |

|

سنسورهای لرزش |

رک |

در مراکز داده با ترافیک بالا، سنسورهای لرزش در هر رک قرار داده شده تا نصب غیر مجاز و یا خارج کردن تجهیزات حیاتی را شناسایی کند. |

سنسورهای لرزش در هر رک همچنین، می تواند برای تشخیص زمان جابجا کردن رک توسط افراد نیز به کار رود. |

بدون استاندارد صنعتی |

|

سنسورهای شکشستگی شیشه |

اتاق |

سنسورهای شکستگی شیشه بر هر پنجرهی مرکز داده (چه خارجی و چه داخلی رو به اتاق دیگر و یا راهرو) قرار داده می شود. |

چنانچه به صورت هماهنگ با دوربینهای امنیتی قرار گیرد، بهترین گزینه است. |

بدون استاندارد صنعتی |

تجمیع داده های سنسورها

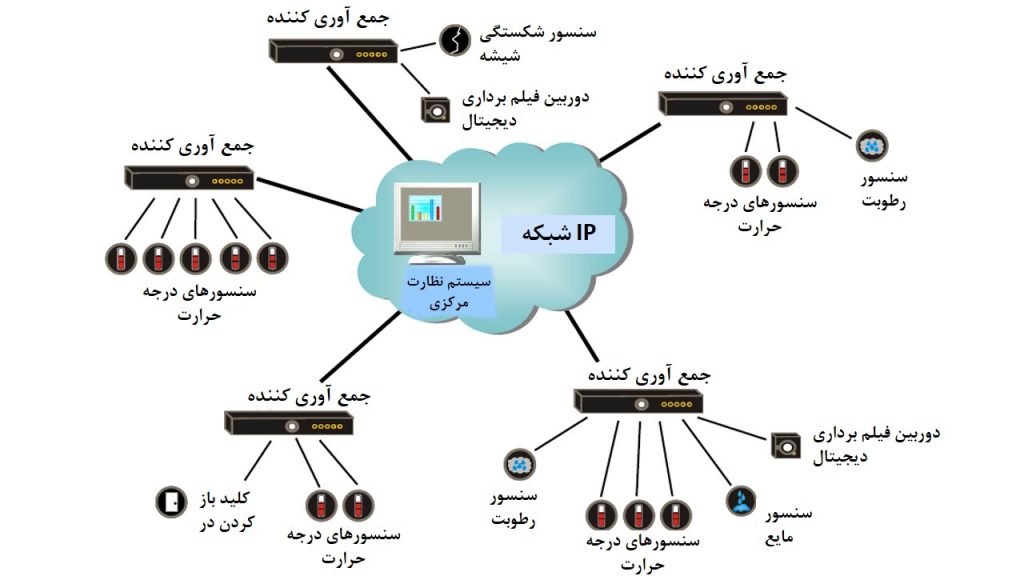

با انتخاب و جایگیری سنسورها، گام بعدی تجمیع و تحلیل داده هایی است که توسط سنسورها ثبت شده است. به جای آن که تمام داده های سنسورها را مستقیما به نقطهای مرکزیِ تجمیع فرستاده شوند، معمولا بهتر است که این نقاط تجمیع کنندهی داده ها در سرتاسر مرکز داده پخش شده و هر نقطه دارای توان ارسال اخطار و هشدار نیز باشد. با این روش، نه تنها ریسک وجود تک نقطه بحران خیز (SPOF) در آن نقطهی مرکزی تجمیع برطرف می شود، بلکه از کنترل و نظارت نقاط مورد استفاده در اتاقهای سرور دورافتاده و رک های شبکه[10] نیز پشتیبانی می کند. این تجمیع کنندهها از طریق یک شبکه IP، با سیستم نظارت مرکزی با یکدیگر در ارتباط هستند.

شکل 2: تجمیع داده های سنسورها

هر سنسور به تنهایی به شبکه IP متصل نیست بلکه تجمیعکنندهها، داده های سنسورها را دریافت و تفسیر کرده و با فرستادن هشدار به سیستم مرکزی و یا مستقیما به لیست اطلاعیهها ، اطلاع میدهد. (به قسمت بعد رجوع کنید.) با طراحی نظارت توزیعشده، تعداد پورت های مورد نیاز شبکه به طور چشمگیری کاهش یافته و هزینههای کلی سیستم و سربارهای مدیریتی نیز کاهش مییابد. تجمیع کننده به طور معمول به ناحیه ای فیزیکی در مرکز داده نسبت داده شده و تنها دادههای سنسور یک ناحیهی محدود را جمع آوری میکنند تا از کابلکشی پیچیده سنسورها جلوگیری شود.

اقدامات “هوشمند”

سنسورها دادههای خام را فراهم کرده ولی این کافی نبوده و تفسیر این دادهها برای اجرای هشداردهی، اخطار و اصلاحات نیز به همان اندازه اهمیت دارد. هر چه سیاستهای نظارت پیچیدهتر شده و سنسورها نیز در طول نظارت مناسب مرکز داده توسعه داده شده و تکثیر میشوند، پردازش هوشمند این داده های حجیم بالقوه به امری بسیار حیاتی تبدیل میشود. موثرترین و کارامدترین روش در جمعآوری و تحلیل دادههای سنسور و آغاز اقدامات مناسب، همان استفاده از ” تجمیع کنندهها” به روشی که پیشتر مطرح شد، میباشد.

برای تعیین بهترین اقدامات و رویهها در زمان بروز رویدادهای دور از انتظار، فیلتر کردن، ایجاد وابستگی و ارزیابی دادهها ضروری است. این اقدامات موثر به معنی اطلاع رسانی به افراد درست از طریق روش مناسب و با اطلاعات درست است. اقدامات مطرح شده در یکی از سه روش زیر صورت می گیرد:

- هشداردهی در شرایط دور از انتظار که ممکن است تجهیزاتی خاص، رکها و یا کل مرکز داده را در معرض خطر قرار دهد.

- اقدامات اتوماتیک بر اساس هشدارهای و آستانهی مشخص

- تحلیل و گزارش دهی برای بهبود تجهیزات، بهینهسازی و اندازه گیری خطا/خرابی

هشداردهی

در زمان تنظیمات سیستم هشدارها، سه مورد باید تعیین شده باشد: آستانهی هشدار – که در آن مقدار، هشدار باید آغاز شود، روش هشداردهی – هشدارها باید چگونه و به چه کسانی فرستاده شوند، و ارجاع دهی – آیا بعضی از هشدارهای خاص به سطح متفاوتی از اعتبارسازمانی برای خاموش کردن هشدار نیاز دارد؟

آستانهی هشدار– برای هر سنسور، ابتدا باید شرایط عملیاتی قابل قبولی در نظر گرفته شده و سپس این آستانه ها به نحوی پیکربندی شوند که وقتی گزارش ها از این شرایط عملیاتی فراتر رود، هشدار ارسال شود. در حالت ایده آل، سیستم نظارت باید به قدری انعطاف پذیر بوده که بتواند چند آستانه را برای یک سنسور پیکربندی کرده تا هشدارها در سطوح اطلاعاتی، اخطار، حیاتی و خطا ارسال شود. علاوه بر آستانه های دارای مقدار واحد، باید شرایطی مانند ایجاد یک آستانهی کلی برای مدت زمانی مشخص، نرخ افزایش و نرخ کاهش نیز در نظر گرفته شوند. در مورد درجهی حرارت و در مقایسه با روش اعلام درجه حرارت در هر لحظه، ارسال هشدارها در مورد روند تغییر دما روش سریعتری در اعلام خطا و مشکل خواهد بود.

تعیین آستانهها باید به دقت صورت گرفته تا موثر واقع شوند. متناسب با شدت یک حادثه، ممکن است آستانههای مختلفی تنظیم شوند که هشدارهای متفاوتی نیز ایجاد خواهند کرد. به عنوان مثال، حادثهی ناشی از آستانهی رطوبت ممکن است به ارسال یک ایمیل به سازمان IT منجر شده در حالی که سنسور دود به طور خودکار با دپارتمان اطفای حریق تماس خواهد گرفت. مشابه آنچه گفته شد، با تعیین سطوح مختلف برای آستانه ها، مسیرها ارجاع دهی متفاوتی را نیز می توان تضمین کرد. به عنوان مثال با بروز دسترسی تایید نشده به یک رک ممکن است این مساله به سازمان IT گزارش داده شده در حالی که ورود غیرقانونی باید به مدیر IT گزارش شود.

این آستانه ها ابتدا باید با مقادیر پیشفرض جهانی تنظیم شده و سپس هر یک از آن ها، متناسب با مشخصات تجهیزات IT و محل نصب سنسور نسبت به محل تجهیزات مجددا تنظیم شوند. (به طور مثال سنسوری که نزدیک محل منبع تغذیه سرور نصب شده باید با مقدار بالاتری نسبت به سنسور نصب شده نزدیک هوای ورودی سرور، هشدار دهد.) در جدول 4[11]، آستانه های پیشفرض برای درجه حرارت و رطوبت بر اساس ASHRAE TC9.9 آورده شده است. علاوه بر این آستانهها، کنترل و نظرات بر نرخ تغییرات دما نیز حائز اهمیت میباشد. تغییر دما از 10˚F (5.6˚C) در 5 دقیقه احتمالا نشان از خرابی و مشکل در CRAC دارد.

جدول 4: آستانههای پیشنهادی برای سنسورهای رطوبت و دما

|

سنسور |

آستانهی بالا |

آستانه ی پایین |

|

درجه حرارت هوا |

77˚F (25˚C) |

68˚F (20˚C) |

|

رطوبت |

رطوبت نسبی 55% |

رطوبت نسبی 40% |

روشهای هشداردهی – اطلاعات هشدار میتوانند از راههای مختلف چون ایمیل، پیام SMS، SNMP traps و پیامهایی به سرور HTTP فرستاده شوند. سیستم هشداردهی باید انعطاف پذیر و قابل تنظیم بوده تا مقدار مناسبی از اطلاعات مانند نام تعریف شدهی سنسور از طرف کاربر، مکان سنسور و تاریخ و زمان هشدار را به طور موفقیت آمیز ارائه دهد.

ارجاع هشدار – بعضی از هشدارها ممکن است به اقدام فوری نیاز داشته باشند. یک سیستم نظارت هوشمند، اگر مشکل در زمان تعیین شده برطرف نشد، باید بتواند هشدارهای خاصی را به مسئول آن در سطحی بالاتر ارجاع دهد. ارجاع هشدارها از پیگیری و حل مشکلات در زمانبندی درست و پیش از آن که مشکلات کوچک به مشکلات بزرگ تری تبدیل شود، اطمینان حاصل میکند.

در ادامه مثالهایی از هشدارهای موثر و غیر موثر آورده شده است:

سنسور دمای شماره 48 از آستانه خود گذشته است. -از آنجا که مکان و موقعیت سنسور 48 مشخص نشده، این هشدار آنچنان مفید نخواهد بود.

سرور وب X در معرض خطر حرارت بیش از حد قرار دارد. –از آن جا که سرور مشکل دار مشخص شده، مفید تر خواهد بود.

سنسور درب فعال شده است. –از آن جا که درب مورد نظر مشخص نشده، چندان مفید نیست.

درب X در موقعیت Y باز شده و تصویر فرد بازکنندهی درب نیز ثبت شده است. –از آن جا که درب تعیین شده، مکان آن نیز مشخص شده و تصویری از حادثه نیز ثبت شده است، بسیار مفید خواهد بود.

اقدام بر اساس داده

جمع آوری داده های سنسورها تنها گام اول بوده و اگر مدیر مرکز داده بخواهد تنها به پاسخهای دستی بسنده کند، بیشترین مزایای ممکن از دادهها حاصل نخواهد شد. به همین دلیل، سیستم هایی وجود داشته که بر اساس آستانهها و هشدارهای تعیین شده از طرف کاربر، به طور اتوماتیک وارد عمل می شود. برای استفاده از چنین اتوماسیون هوشمندی ارزیابی های زیر ضروری خواهد بود:

اقدامات هشدار –چه اقدامات اتوماتیکی متناسب با شدت سطح هشدار، باید صورت گیرد؟ این اقدامات اتوماتیک ممکن است شامل اعلامیه به کارکنان بوده یا اقدامات اصلاحی مانند ایجاد مناطق بدون جریان برق یا روشن کردن فن ها و پمپ ها باشد.

نمایش آنی و مستمر– توانایی نمایش گزارش های لحظه ای از هر سنسور یکی از الزامات اساسی است. اگرچه، با نمایش روندها در هر سنسور در زمان واقعی، می توان تصویر بهتر و دقیقتری از شرایط در اختیار داشت. با تفسیر این روندها، سازمانها امکان آن را خواهند داشت تا مشکلات بیشتری را شناسایی کرده و داده های سنسورهای متعددی را به یکدیگر مرتبط سازند.

سیستم های هشداردهی باید تنها به اطلاعرسانی در زمان پیشروی از آستانههای اصلی اکتفا نکرده و به بیش از آن بپردازد. به طور مثال، بعضی از سیستمهای نظارت به سازمان اجازه می دهند تا داده های اضافی را همراه هشدارها در نظر بگیرند. این داده های اضافی ممکن است شامل ویدیوهای ضبط شده، صداهای ضبط شده، گراف و نمودار و نقشه ها باشد. یک سیستم هشداردهی قوی از این نوع، سازمان را قادر خواهد ساخت تا با این دادههای مفهومی، تصمیمات آگاهانهتری اتخاذ کند. به طور مثال، در یک مرکز دادهی پرتردد، دریافت هشدار با هر حرکت در مرکز داده، آزار دهنده خواهد بود. در مواردی ممکن است بعضی از اطلاعات به دلایل امنیتی، بلاک یا پوشیده شوند. به عنوان مثال، در یک فیلم ویدیو شامل تصویر کیبرد ممکن است تصویر در زمان تایپ پسورد توسط کاربران، بلاک شود.

در ادامه مثال هایی از تفسیرها و اقدامات “هوشمند” آورده شده است:

- در زمانی که دما از آستانه فراتر میرود، فن و یا CRAC به طور خودکار روشن شود.

- ایجاد دسترسی از راه دور به یک رک مشخص با کار گذاشتن قفلهای الکترونیکی بر دربها، مطابق آن که تصویر چهرهی چه کسی در آن زمان در دوربینهای امنیتی ثبت شده است.

- در زمان مشاهدهی آب در مرکز داده، به طور خودکار پمپ تخلیه به کار بیفتد.

- در زمان تشخیص حرکت خارج از ساعات نرمال کاری در مرکز داده، فیلمها به طور اتوماتیک ضبط شده و به نیروی امنیتی هشدار فرستاده شود.

- زمان شکستن یک شیشه پس از ساعت کاری، نیروی امنیتی با خبر شده و هشدارها به صدا در آورده شود.

- زمانی که کلید در نشان از باز شدن درب یک رک بیش از 30 دقیقه داشته باشد (حاکی از آن که در پس از باز شدن به طور مناسب بسته نشده است.)، برای چک کردن در به سرپرست هشدار داده شود.

تحلیل و گزارشدهی

سیستم های نظارت هوشمند باید نه تنها شامل روندهای کوتاه مدت دادهی سنسورها باشد، بلکه داده های پیشینهی طولانی مدت نیز باید در آن لحاظ شود. سیستم های نظارت پیشرفته باید به گزارشهای سنسورها درطی هفتهها، ماهها و یا حتی مربوط به سال گذشته دسترسی داشته و توان ایجاد نمودارها و گزارشهایی از این دادهها را فراهم آورد. گرافها و نمودارها باید انواع مختلفی از سنسورها را در یک گزارش یکسان ارائه داده تا بتوان آن ها را با هم مقایسه و سپس تحلیل کرد. از سوی دیگر، گزارش دهنده ها باید امکان برداشت های خیلی دقیق، کلی و متوسط از سنسورها را در مدت زمان تعیین شده در گروههای مختلفی از سنسورها، داشته باشند.

اطلاعات تاریخی طولانی مدت از سنسورها می تواند در راه های متفاوتی به کار گرفته شود، به عنوان مثال برای نمایش آن که مرکز داده نه از نظر فضای استفاده شده، بلکه از نظر ظرفیت سرمایش، در حال حاضر با تمام ظرفیت خود عمل میکند، مناسب است. چنین اطلاعاتی میتواند زمان اضافه شدن تعداد تجهیزات در مرکز داده، در تعیین روندهای آینده نیز تعمیم یافته و در پیشبینی زمان رسیدن مرکز داده به ظرفیت کامل خود، کمک کند. تحلیل روند طولانی مدت ممکن است در سطح رکها، به کار گرفته شده تا نتایج حاصل از آن که تجهیزات تولیدکنندگان مختلف موجود در رکهای گوناگون، چگونه گرمای بیشتری ایجاد کرده و یا خنکتر عمل می کنند با هم مقایسه شده و خریدهای آتی تحت تاثیر این مقایسه ها خواهد بود.

برداشتهای برگرفته از سنسورها توسط سیستم نظارت ثبت شده و به فرمتهای استاندارد صنعتی تعمیم داده خواهد شد، که منجر به آن شده که داده ها به صورتی مرتب و از قبل آماده شده و همچنین سفارشی برای برنامههای تحلیلی قابل استفاده باشد.

روش طراحی

در عین حال که مشخصات و طراحی سیستم نظارت بر تهدیدها بسیار پیچیده به نظر میرسد، این فرایند میتواند با ابزارهای طراحی مرکز داده مانند APC’s InfraStruXure Designer اتوماتسازی شود. ابزارهای طراحی مانند این، به کاربر اجازه داده تا یک لیست ساده از تنظیمات را وارد کرده و به طور اتوماتیک، تعداد مناسبی از سنسورها و دستگاه های تجمیعکننده را نیز جایگذاری کند. گزارشهای خلاصه لیستی از قطعات و دستورالعملهای نصب را برای سنسورهای توصیه شده فراهم میآورد. این ابزارهای طراحی مرکز داده از الگوریتمهایی استفاده کرده و قوانینی را بر اساس تجارب آموزندهی پیشین و استانداردهای صنعت پایهگذاری کرده تا پیکربندیهای مشخصی متناسب با ظرفیت، جانمایی اتاق، سیاستهای دسترسی به اتاق و الزامات نظارت تعیین شده از طرف کاربر، پیشنهاد شود.

به عنوان مثال، تنظیمات تعیین شده از سوی کاربر که در ادامه آمده، ممکن است بسته به حجم تردد و رویه های دسترسی مرکز داده، بر طراحی سیستم نظارت بر تهدیدها تاثیر گذارد:

- پرترردد – اگر افراد زیادی، هر یک با کاربری ها و کارکردهای مختلفی به مرکز داده دسترسی داشته باشند، ابزارهای طراحی ممکن است توصیه به کارگذاری یک کلید برای هر رک ، برای تامین دسترسی محدود تنها برای افراد مجاز به دسترسی به آن رک، داشته باشد.

- کم تردد – اگر اجازهی دسترسی به مرکز داده محدود به تعداد کمی از افراد بوده که هر یک مسئول کارکردهایی در مرکز داده هستند، ابزار طراحی دیگر به کارگذاری کلید برای کنترل جداگانه دسترسی به رکها توصیه نمی کند. به جای آن، کلید درب اتاق برای محدود کردن دسترسی به اتاق، گزینهی مناسب تری خواهد بود.

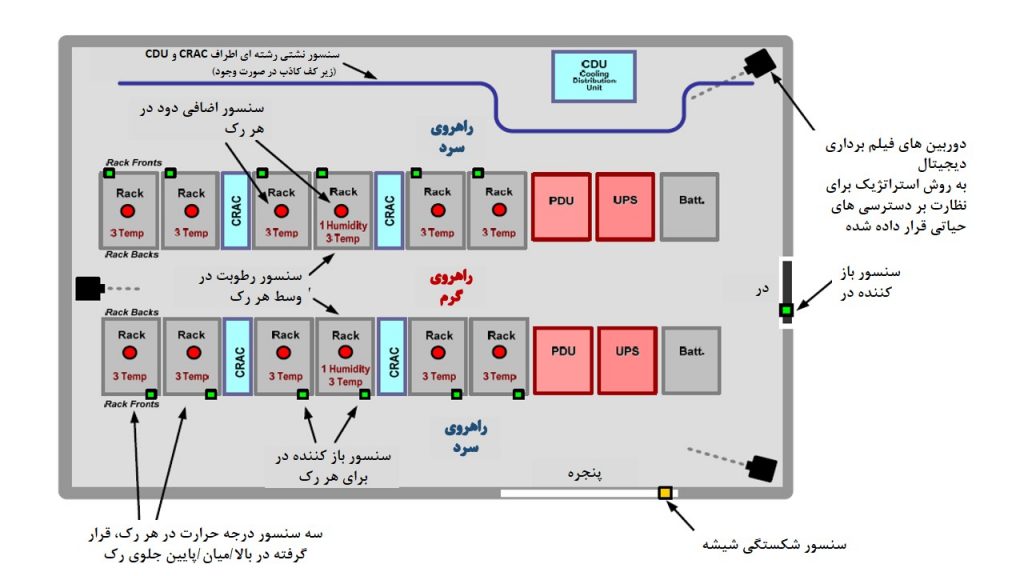

یک نمونه از جانمایی سنسور

در شکل 3 یک نمونه از جانمایی مرکز داده آورده شده که بیانگر مکانهای جایگذاری دستگاه های نظارت بر اساس تجارب آموزندهی مطرح شده در این مطلب، میباشد.

شکل 3: نمونهی جانمایی سنسور

نتیجه گیری

تامین امنیت در برابر تهدیدهای فیزیکی توزیعشده، برای یک سیاست جامع امنیتی، بسیار ضروری است. در حالی که جایگذاری و روش سنجشِ تجهیزات نیاز به ارزیابی، تصمیم گیری و طراحی داشته، تجارب آموزنده و ابزارهای طراحی به نصب و استقرار موثر سنسورها، کمک خواهد کرد.

علاوه بر نوع مناسب، مکان و تعداد سنسورها، سیستم های نرمافزاری نیز باید برای مدیریت دادههای جمعآوری شده در دسترس بوده و راههای ورود به سیستم، تحلیل روندها، هشداردهی هوشمند و اقدامات اصلاحی اتوماتیک را امکانپذیر کند.

با درک تکنولوژی های نظارت بر تهدیدهای فیزیکی توزیعشده، مدیران سازمان IT قادر خواهد بود شکاف های حساس در امنیت کلی مرکز داده را پر کرده و امنیت فیزیکی را در سازگاری با تغییرات زیرساختهای مرکز داده و اهداف آن در زمینهی دسترسی نگه دارند.

[1] – White Paper 43, Dynamic Power Variations in Data Centers and Network Rooms

[2] – firewall

[3] – virus checker

[4] – White Paper 101, Fundamental Principles of Network Security

[5] – سیستم اعلام و اطفاء پایه که در مقررات ملی ساختمان ، توصیه و الزام شده موضوع این مقاله نمیباشد. این مقاله، ورای الزامات مقررات ملی ساختمان، به استفاده از تجهیزات پیشرفته تشخیص و اطفا که مختص خطرات مرکز داده بوده، می پردازد.

[6] – ASHRAE TC9.9 Mission Critical Facilities, Thermal Guidelines for Data Processing Environments,2004

[7] – CSO Fiona Williams, Deloitte & Touche security services میگوید “امنیت فیزیکی تحت الزامات Sarbanes-Oxley قرار می گیرد. این یکی از اجزای حیاتی برنامه ی InfoSec و همچنین کنترلکنندههای کلی کامپیوتر محسوب شده و در قسمت 302 و 404، که در آن مدیریت به ارزیابی و بررسی عملکرد موثر کنترل های داخلی، می پردازد نیز آمده است.”

http://www.csoonline.com/read/100103/counsel.html (accessed on March 5, 2010)

[8] – با فرض وجود یک سیستم اطفای حریق جداگانه برای برآورده سازی مقررات ساختمان

[9] – IEEE/ASHRAE: راهنما برای مدیریت تهویه و حرارت در نصب باتری های ساکن، پیشنویس 2006

[10] – طراحی تجمیع کننده های مختلف که هر یک دارای توانایی هشدار و اخطار برای سنسوری که از آن پشتیبانی می کند باشد، گاهی با عنوان هوشمندسازی خطوط مقدم نامیده میشود.

[11] – ASHRAE TC9.9 توصیه هایی برای محیط های گروه 1در بر داشته، که به شدت کنترل شده و برای مراکز داده با عملیات مشاغل حساس و حیاتی، مناسبترین گزینه است.

درج دیدگاه